Contenido

- 1 ¿Cómo salvaguardar las operaciones portuarias frente a ciberataques?

- 2 Principales ataques cibernéticos a puertos en el último año

- 3 Las operaciones se restauraron parcialmente en menos de 24 horas, minimizando así las interrupciones.

- 4 Medidas para reducir el riesgo

- 5 ¿Cuál es el rol de los gestores de riesgo?

- 6 El multimillonario costo del seguro que tendría el accidente del Puente en Baltimore

- 7 La demanda de seguros de responsabilidad civil cibernética en el país crecerá un 30% en 2025.

- 8 Ultranav y su notable éxito en el Congreso ALSUM:

- 9 El 4.3% de las mascotas mexicanas cuentan con seguro

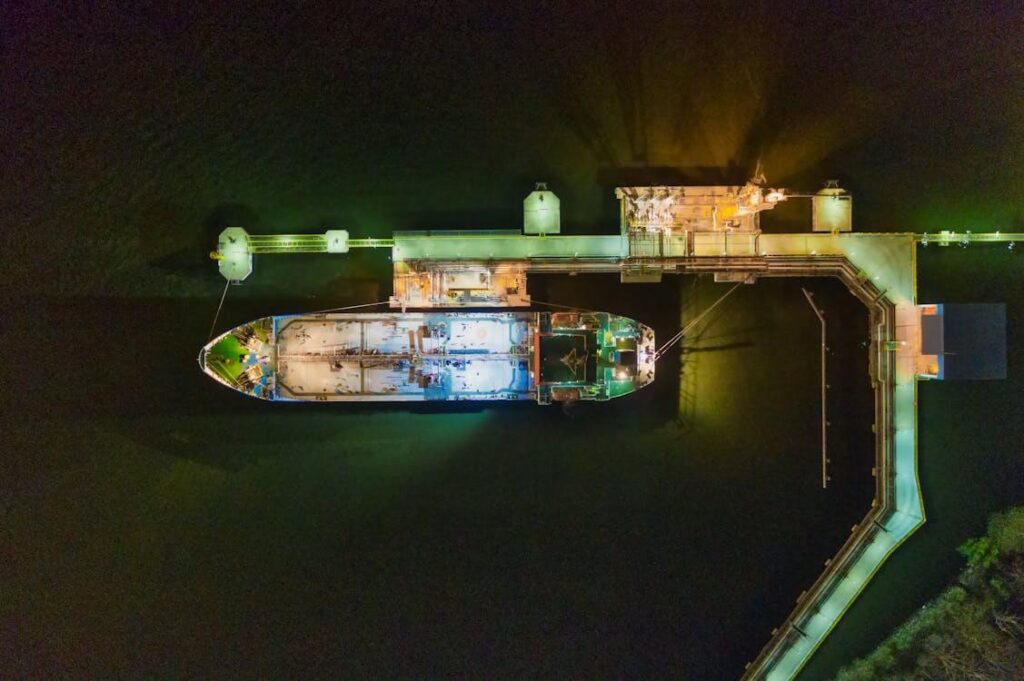

¿Cómo salvaguardar las operaciones portuarias frente a ciberataques?

Las actividades portuarias en América Latina han pasado por un notable proceso de digitalización desde la llegada de la pandemia.

En términos generales, la rápida integración de la Tecnología Operativa (OT) con la Tecnología de la Información (TI) ha traído consigo una mayor eficiencia y seguridad, aunque al mismo tiempo, ha hecho que el entorno marítimo sea más propenso a los riesgos cibernéticos.

Así, al realizar operaciones críticas sin una infraestructura cibernética sólida y un plan de respuesta eficiente, en los últimos meses, los puertos alrededor del mundo se han convertido en objetivos atractivos para delincuentes digitales.

Principales ataques cibernéticos a puertos en el último año

Julio de 2023:

El Puerto de Nagoya, que representa aproximadamente el 10% del comercio total de Japón, sufrió un ataque de ransomware que afectó sus sistemas de comunicación. Esto resultó en una paralización total de las operaciones de carga, ocasionando grandes congestiones y demoras. El administrado del puerto pudo aislar los servidores comprometidos y restaurecer los sistemas a través de copias de seguridad, reanudando las operaciones normales pocos días después.

Noviembre de 2023:

DP World, que gestiona puertos que representan alrededor del 40% del tráfico de contenedores de importación y exportación de Australia, experimentó un acceso no autorizado a su red. Esta intrusión llevó al cierre de puertos en Sydney, Melbourne, Brisbane y Fremantle, obligando a la empresa a suspender operaciones durante casi tres días.

Mayo de 2024:

El Puerto São Francisco do Sul en Santa Catarina sufrió un ciberataque que comprometió más de 880,000 documentos sensibles, entre ellos información contable, datos de recursos humanos, informes financieros, contratos y datos de empleados.

Las operaciones se restauraron parcialmente en menos de 24 horas, minimizando así las interrupciones.

Sin embargo, las medidas de seguridad y los controles de acceso fueron reintegrados gradualmente. Debido a la complejidad de la infraestructura portuaria y sus múltiples puntos de interacción, las repercusiones de las interrupciones cibernéticas son enormes.

Cualquier alteración en los procesos logísticos, los procedimientos aduaneros o el manejo de carga podría tener efectos de largo alcance en el flujo de mercancías, ocasionando consecuencias financieras considerables a nivel global. Asimismo, las embarcaciones que han incorporado IoT (Internet de las Cosas) en sus sistemas enfrentan nuevos riesgos.

Por ejemplo, si el sistema de navegación es manipulado o comprometido, podrían producirse colisiones o encallamientos. Si la comunicación se ve afectada, los tripulantes pueden quedar atrapados en el mar sin poder solicitar ayuda. En este contexto, las organizaciones que son víctimas de ransomware enfrentan un dilema: rechazar pagar el rescate puede conllevar costos altos por inactividad.

Por el contrario, ceder ante las exigencias de los criminales puede incentivar a otros actores maliciosos a seguir atacando estos sistemas.

Medidas para reducir el riesgo

- 1. Establecer un sólido marco de ciberseguridad basado en los principios de “confianza cero” y “conocimiento cero”.

- 2. Identificar los riesgos y desarrollar un plan de corrección ordenado por prioridad.

- 3. Proteger los activos marítimos mediante servicios de defensa, como gestión de vulnerabilidades, pruebas periódicas de intrusión, mapeo de riesgos e inteligencia de amenazas.

- 4. Implementar un plan de respuesta a incidentes robusto que permita mitigar incidentes lo más rápido posible.

- 5. Realizar simulaciones de crisis cibernéticas para asegurar que la respuesta en caso de un incidente cibernético sea la más efectiva.

- 6. Los programas de concienciación sobre seguridad son cruciales para adaptarse a la naturaleza en constante transformación de las amenazas cibernéticas.

- 7. Un control de acceso riguroso a la red de Tecnología Operativa (OT) y políticas estrictas ayudan a prevenir conexiones no autorizadas a activos de TI (Tecnología de la Información) y OT, fortaleciendo la seguridad del sistema.

- 8. Considerar la transferencia de riesgos mediante la adquisición de seguros cibernéticos, reconociendo que el riesgo cibernético nunca se puede eliminar por completo a través de controles y procesos de seguridad.

Además de estas estrategias, las empresas también buscan colaborar con proveedores expertos en ciberseguridad y formar parte de iniciativas de intercambio de información para mantenerse al día con las últimas tendencias y técnicas de ataque.

¿Cuál es el rol de los gestores de riesgo?

Una gobernanza efectiva en la gestión de riesgos cibernéticos implica varias responsabilidades críticas para proteger activos clave y mantener la integridad de los procesos dentro de una organización, entre las que se incluyen:

Planificación y entrenamiento para respuesta a incidentes:

Reduce la duración de las violaciones y evita daños a la reputación de la organización.

Planificación de continuidad y recuperación del negocio:

Es esencial para asegurar la continuidad de operaciones ante amenazas cibernéticas, incluyendo la implementación de planes de recuperación para activos cruciales.

Monitoreo de vulnerabilidades:

Establecer procedimientos para reportar vulnerabilidades de manera eficiente contribuye a identificar y mitigar riesgos antes de que causen daños significativos.

Con el sector marítimo en constante evolución en un mundo cada vez más interconectado y digital, adoptar este enfoque proactivo permitirá que las organizaciones se adapten y actualicen sus estrategias de seguridad al mismo ritmo que las amenazas también se transforman.

¿Necesitas asistencia para aprender a evaluar y crear un plan contra ciberataques?

Contacta a un consultor.

Fuente: Marsh

Enlace: ¿Cómo proteger las operaciones portuarias de ataques cibernéticos? | Marsh